Recientemente Santander comenzó a liberar una actualización en su banca por Internet llamada Supernet. La actualización se enfoca específicamente en el modelo de seguridad que utiliza para proporcionar acceso a los usuarios a su cuenta. De qué trata este nuevo modelo de seguridad? Originalmente con las credenciales fortalecidas que nos solicitan ahora los bancos para acceder a nuestras cuentas + los tokens que nos proporcionan para teclear el número que nos arroja + algún número de cuenta, número de cliente, num de tarjeta, etc etc etc, lo que los bancos quieren lograr es garantizar que el usuario correcto, en este caso nosotros, estamos accediendo a nuestra cuenta y no que cualquier otra persona, un hacker por ejemplo, pueda acceder a nuestra cuenta, es decir, esos mecanismos garantizan hasta cierto punto que el cliente o usuario es quien dice ser. Pero, quien nos garantiza a nosotros que la aplicación es a la que realmente queremos acceder ? No por el hecho de que en nuestra barra de direcciones aparezca el dominio completo y correcto de la aplicación implica que es la aplicación real del banco. Existen ataques como el pharming o algunos tipos de Man In the Middle que podrían falsificar la aplicación y enviarla al usuario aparentando ser la aplicación real cuando realmente es otra preparada específicamente para obtener nuestros datos confidenciales. Bueno, esa actualización de seguridad que se liberó es precisamente para garantizar, hasta cierto punto, eso.

Este método de seguridad surgió hace ya varios años e irónicamente se supuso que no iba a dar los resultados esperados ya que tiende a ser muy sencillo (sin tanta criptografía o mecanismos complejos de por medio). Se le llamó PassMark y poco a poco las instituciones bancarias lo fueron adoptando hasta ahora llegar a México.

Continue reading PassMark en la banca por Internet de Santander

Category: Information Security

Curso de Seguridad en aplicaciones en Activ

Por fin, después de un buen tiempo de planeación, generación de material, ejemplos y de más, está disponible el primer curso de Seguridad en el Desarrollo de Aplicaciones Web el cual impartiré en Activ.

Este curso es una recopilación de técnicas que ayudan a proteger las aplicaciones web contra ataques automatizados o dirigidos. Para ello será necesario conocer las diferentes arquitecturas utilizadas en Internet, las herramientas que existen para dichos ataques, entender criptografía y los protocolos involucrados en la transmisión, almacenamiento y procesamiento de información.

Basado en estándares de seguridad internacionales como NIST, SANS, OWASP, entre otros, se generó este curso bastante práctico que les permitirá generar y administrar sistemas web de forma segura evitando así incidentes que pudieran afectar su integridad.

Espero poder ver a algunos de ustedes por allá.

Centro de capacitación: Activ

Información del curso: http://activ.com.mx/cursos/web/seguridad-en-el-desarrollo-de-aplicaciones-web/

Microsoft Office documents encryption

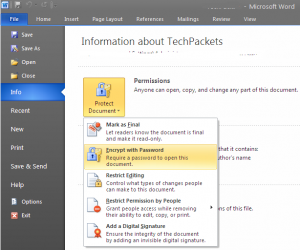

This is a short post just for showing how you can protect your documents created with Microsoft Word, Excel and PowerPoint.

People love working with Microsoft Office documents. I think it’s a matter of simplicity and habit. So, one of my tasks is to give the user a safe way to protect their documents. We can use special tools for encrypting documents at byte level or hardware encryption or any other kind of tools but all of them will fail if they are not easy enough to implement.

Some Microsoft office programs have a feature called “Encrypt with password”. This isn’t neater the typical protect document functionality that just prompts you for a password if you want to open a document (although it requires a password) nor the previous protect with password that used RC4 40-bit encryption. This is a complete encryption functionality that encrypts the whole document using the password as the key. This feature is available since Microsoft Office 2007 using AES for the encryption algorithm and by default 128 bits.

If you want to encrypt a document just go to the File menu, click on Info, then Document protect and finally Encrypt with password. A box will be shown and you just have to type and confirm a strong password. Be careful because as this is an encryption mechanism that will encrypt at byte level your file if you lost the password it can take years to decrypt your file in case it was feasible.

By default office programs don’t force a strong password to be typed but if you want users to always type a strong password you have to write some keys into the windows registry. You can read the details of these keys in this article but here is a extract.

HKEY_CURRENT_USERSoftwareMicrosoftOffice14.0CommonSecurityPasswordComplexity HKEY_CURRENT_USERSoftwarePoliciesMicrosoftOffice14.0CommonSecurityPasswordComplexity * Value name: PolicyLevel * Value type: DWORD * Value data: [ 0 | 1 | 2 | 3 ] * Use 0 to for no complexity (default), 1 for minimum length, 2 for minimum length plus requiring 3 of 4 character groups, and 3 for all these checks plus enforcing Windows domain password rules. * Value name: MinLength * Value type: DWORD * Specifies the minimum length of password required.

Well, this is all for now.

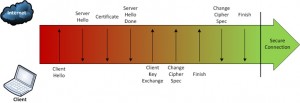

HTTPS and the TLS handshake protocol.

In the previous post I talked about how web browsers connect to the server and how a negotiation is initialized between server and client to establish a secure connection when the HTTPS protocol is used.

In this post I wil explain the SSL/TLS protocol and how a client (computer, smartphone, tablet, terminal, etc) and server can encrypt the data sent and received by an HTTPS connection.

Continue reading HTTPS and the TLS handshake protocol.

Web Browsers and HTTP/S connections

This is the first of a series of posts about HTTP/S that you will find in this blog during the next days. I will explain technical aspects about these protocols, how they work, how to test and validate connections, sites and certificates. I will also write about the encryption algorithms and more.

Continue reading Web Browsers and HTTP/S connections

The Google Chrome Netbooks security

![]()

Recently Google announced its Google Chrome netbooks aka Chromebooks. They have great features like 3G support, boot time of seconds, automatic updates, review of core files integrity on every boot and more. With all these new functionalities on netbooks the security is extremely important because they have no experience with this set of technologies and they don’t know how people will take these changes and how “hackers” will take this new challenge.

Let’s review some of the security concepts and possible cons within the Chromebook.

Continue reading The Google Chrome Netbooks security

Do you really know what a hacker is ?

Personally I almost never use the word “Hacker”. Why’s that? Well, I don’t like how people use it nowadays. Newspapers, magazines, TV, even Internet use to name “hacker” to every person who breaks into a bank account, steals information, gets into an e-mail account, corrupts a program and, in general, any kind of criminal acts related to computing.

Personally I think being a “hacker” involves much more than that. People with some computing knowledge know that when you find a real hacker you will not want to loose the contact. Being a real hacker involves to know a lot of useful things about almost everything. You can ask them something about literature and they will know about the topic, you can ask them about politics and they will know, about administration, psychology and, really, almost every topic you can think of.

How do they obtain the information ? Well, it’s a simple question but the answer can be very complex.

Reading (also real books obviously), blogging, watching, listening and with almost every activity they do. After that the information is analyzed, is associated, linked and stored very very carefully for being able to find it in the future, when ? when they need it and just when they need it. Real hackers will never tell you all the stuff they know, will never presume their knowledge, even they will not tell you if you are wrong until you ask for their opinion. You must never underestimate a hacker, that is a terrible mistake and you must know that the way they think is extremely fast. Maybe you’re thinking that you will surprise them but trust me, they already thought in that situation.

All that information can only be acquired sacrificing part of their life. Usually the social part.

They know the power they have and they know exactly the things they can do. Even so… they know that they will never know everything.

Authentication methods and stronger security in Google and Facebook

Authentication is the process of identifying an individual, an artifact or something that needs to be identified. We “practice” authentication every time we log in to an account, for example, our computer operating system, hotmail or facebook accounts, a bank application and more.

Authentication is the process of identifying an individual, an artifact or something that needs to be identified. We “practice” authentication every time we log in to an account, for example, our computer operating system, hotmail or facebook accounts, a bank application and more.

When we talk about authentication we usually deal with one of the three general options available:

Continue reading Authentication methods and stronger security in Google and Facebook

iPhone, Android, Win 7 y el almacenamiento de datos tan polémico

Desde hace unas semanas se ha hablado mucho de que los móviles iPhone, el OS Android y el Windows 7 para móviles almacenan ciertos datos de los usuarios sin su consentimiento. El tipo de datos que almacena de esta forma son las ubicaciones de redes inalámbricas, antenas 3G,GSM y otros tipos de enlaces a los que el dispositivo se pudiera conectar de forma inalámbrica.

Pueden ver un poco de cómo surgió la noticia en los siguientes enlaces:

Como pueden ver es una funcionalidad común entre estos dispositivos. Aparentemente el motivo de que almacenen estos datos es para poder reconectarse a estos puntos de acceso de forma más rápida.

Si tienes un iPhone, existe una aplicación que te permite leer esa información almacenada en tu dispositivo y mostrarte, en forma gráfica y bastante conveniente, lo que realmente contiene esa base de datos.

Una imagen de como te muestra esa información la aplicación y el link de descarga los puedes encontrar aquí: http://petewarden.github.com/iPhoneTracker/.

Uno de los principales problemas del almacenamiento de esta información es que el archivo donde se encuentran los registros no se encuentra cifrado, es decir, cualquier persona podría leerlo facilmente. Pudiendo así extraer ese archivo sin que el usuario se pueda percatar de eso y poder rastrear su actividad. Si bien, como dice Apple, no lleva un “tracking” de los movimientos del usuario, pero sí lleva un registro de las conexiones que ha hecho o que el dispositivo ha detectado. Con lo cual uno fácilmente se puede dar una idea de los movimientos de dicha persona.

Si quieren conocer más a detalle como funciona y los datos exactos que almacenan estas bases de datos pueden consultar el siguiente enlace: http://www.hispasec.com/unaaldia/4570.

The attack to RSA and the Flash Platform role

As you could remember RSA, the Security Division of EMC Corporation suffered a security attack last month. It’s completely ironic because one of the RSA jobs is to prevent these kind of information security attacks.

If you want to know the details there is a lot of information on Internet

You can just Google it and you’ll find hundreds of articles and posts related to this incident.

In this post I will focused on the role of the Flash Platform in this incident.

Continue reading The attack to RSA and the Flash Platform role